Was ist Identity und Access Management (IAM)?

Identity and Access Management bezeichnet eine IT-Disziplin, welche die Sicherheit der Unternehmens- und Nutzerdaten im Netzwerk verbessert, Prozesse optimiert und Zeit spart.

Zu den Aufgaben und Funktionen von IAM gehören alle Vorgänge, die Nutzer sicher authentifizieren und Zugriff auf Daten, Programme oder Funktionen im Netzwerk gewähren.

Die Optimierung der Administrations- und Verwaltungsprozesse gilt als weitere wichtige Disziplin der IAM-Software. Mit wenig Personaleinsatz maximale Sicherheit und Funktionalität bieten: Wie gelingt das mit Identity and Access Management?

Inhalt

Was ist Identity und Access Management? – Von Sein und Zugriff

Laut Definition bezeichnet IAM auf Deutsch die Identitäts- und Zugriffsverwaltung. Im Fokus der Verwaltung steht die Identifizierung von Nutzern, die per Log-in bzw. Sign-on Zugriff auf ein Netzwerk beantragen, und die damit verbundene Zuordnung von Zugriffsrechten in diesem Netzwerk.

Die 4 Hauptaufgaben von IAM sind in einem Satz zusammenzufassen.

Identity und Access Management soll den richtigen Usern einen autorisierten Zugang aus richtigen Gründen zur richtigen Zeit geben.

Um dies zu gewährleisten, bietet IAM verschiedene Möglichkeiten:

- der Identifizierung,

- Vergabe von Rechten und

- Möglichkeiten der Administration und Verwaltung.

Die beiden Teildisziplinen von Identity und Access Management lassen sich mit den Fragen “Wer bist du? Und was darfst du?” aufschlüsseln.

Identity Management (IdM): Wer bist du? …

Identity Management beschäftigt sich mit der Authentifizierung von Nutzern und Entitäten, die Zugriff auf Daten und Funktionen eines Netzwerks oder Apps beantragen. Dies geschieht über eine Authentifizierung der Nutzer anhand eines Benutzernamens und des dazugehörigen Passworts durch Identity Provider. Das IdM-System oder Identity Management System stellt sicher, dass nur die richtigen Nutzer Zugriff erhalten.

Moderne, praktische und sichere Lösungen des Identity Managements sind der Single Sign-on (SSO) und die Mutual- oder Two-Way-Authentication.

Access Management (AM): Was darfst du? …

Access Management beschreibt die Verwaltung der Zugriffsrechte. Hat sich ein Nutzer identifiziert, erhält er je nach Rolle Zugriffsrechte auf Teile des Netzwerks, Funktionen, Apps oder administrative Berechtigungen. Access Management stellt sicher, dass identifizierte Nutzer den passenden Zugriff zu den richtigen Ressourcen und der richtigen Zeit oder für eine bestimmte Dauer erhalten.

Zugriffsrechte werden dabei Nutzergruppen zugeordnet und können auf spezifische Nutzer zugeschnitten werden. Auch das Entziehen von Rechten ist einfach erledigt – ohne Gefahr, dass eine Berechtigung übersehen wird.

In unserem Ratgeber behandeln wir die für Sie wichtigsten Aspekte der Kostenreduktion und weitere Nutzenpotentiale aus unserer Projektpraxis. Wir liefern konkrete Berechnungsansätze, Erfahrungswerte und damit eine wichtige Grundlage zur Entscheidungsvorbereitung aus verschiedenen Perspektiven.

Download WhitepaperWarum Identity and Access Management?

Erhöhte Sicherheit: Der Grund für Identity & Access Management? Die Folgen und Kosten von “Data Breaches” durch Vorbeugung und erhöhte IT-Sicherheit zu verhindern. Mit einer einheitlichen IAM-Software, die sich bewährter Konzepte bedient, können Sicherheitslücken minimiert werden – z.B. durch das Monitoring von Nutzerrechten.

Optimierung von Prozessen und Verwaltungsvorgängen: Die Optimierung der Prozesse bedeutet Ersparnis bei Personalstunden im Unternehmen und Verbesserung der Anwenderfreundlichkeit für IT und Mitarbeiter. Transparente Verwaltungsvorgänge schaffen Klarheit und Nachvollziehbarkeit bei Entscheidungen, internen Vorgänge und erleichtern Abläufe der IT-Sicherheit.

Ein Blick auf die Vorteile für Unternehmen, Benutzer, Admins und Mitarbeiter zeigt die vielen Verbesserungen, die mit der Implementierung eines IAM-Systems einhergehen.

Vorteile von IAM für Unternehmen

Mit einheitlichen Richtlinien und Standards verbessert sich die Compliance in Unternehmen. Modulare Identity and Access Management Software aus Deutschland ist eine Garantie dafür, dass alle Schnittstellen und Sicherheitskonzepte den Datenschutzanforderungen der EU entsprechen. So können auch kleinere und mittelständische Unternehmen auf die Qualität der Identitäts- und Zugriffsverwaltung von Top-Entwicklern vertrauen.

Die Optimierung der internen Prozesse durch IAM bedeutet für Unternehmen:

- erhöhte IT-Sicherheit

- erhöhte Mitarbeiterproduktivität

- niedrigere IT-Kosten

- schnellere Prozesse

- bessere Nachvollziehbarkeit durch Verwaltungs- und Administrationsfunktionen

- minimiertes Risiko durch Data Breaches

Vorteile von IAM für Nutzer

Identity and Access Management ist eine Vereinfachung für die User eines Systems und erfüllt somit wichtige Maßgaben der Kundenzentriertheit und der Optimierung der Abläufe für eigene Mitarbeiter.

Nutzer des Systems erleben mit IAM:

- bessere Datensicherheit

- Vereinfachung durch weniger Nutzernamen und Passwörter

- höhere Sicherheit durch starke Passwörter

- weniger Komplikationen aufgrund Unklarheiten bei Rechtevergaben

- praktische Funktionen für einfachere Nutzung

- keine Verzögerungen durch komplizierte Zuteilung von Nutzerrechten

- moderne und sichere Benutzeridentifikation/-verifikation (SSO, 2-Way-Authentications)

Durch die Nutzung sicherer und anerkannter Authentifizierungsfaktoren wird die Sicherheit des gesamten Systems erhöht.

Vorteile von IAM für Mitarbeiter & Admins

In der IT-Abteilung erleichtert das IAM-System die alltägliche Arbeit und schafft mehr Raum für das Wesentliche. Zeit- und dadurch kostspieliges Management von Einzelrechten entfällt dank des Access Managements.

Für die IT und Sicherheitsbeauftragte im Unternehmen bedeuten modulare Funktionen von IAM Software:

- gute Anpassbarkeit und Implementierung in das bestehende System

- schnellere Bearbeitungszeiten

- Vereinheitlichung von Vorgängen und Rechten

- effektive Verwaltung

- Management des User-Lifecycles von der Erstanmeldung bis zum letzten Tag im System

- Archivierbarkeit und Nachvollziehbarkeit der Arbeits- und Berechtigungsschritte

Ein großer Vorteil von IAM-Software ist die vielseitige Gestaltung der Schnittstellen und Verknüpfungen von Funktionen und Ereignissen. Nach der einfachen Vergabe von Rechten, die sich in IAM-Software per Dropdown vergeben lassen, können alle Vorgänge und Schnittstellen im Self-Service – z.B. im OGiTiX Service Designer bei Unity Studio angepasst werden – natürlich nur durch Benutzer mit entsprechenden Rechten.

Im Web-Seminar zum modularen Identitiy & Access Management demonstrieren wir Ihnen, wie Sie schnell und schlank zum gewünschten IAM-Ziel kommen. Think big, start small.

Zum Web-Seminar

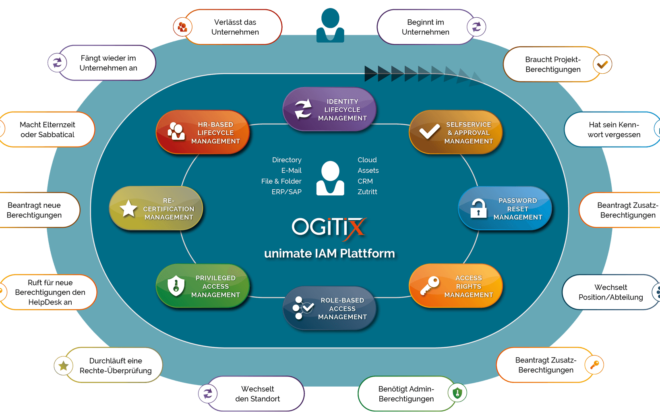

Wie funktioniert IAM?

Sind alle Regeln, Benutzergruppen und Rechte definiert, bietet IAM sichere Möglichkeiten für User, sich gegenüber dem Netzwerk zu identifizieren. Ist dieser Schritt erfolgreich absolviert, überwacht die IAM-Software, dass sich User nur in dem Rahmen der ihnen zugeteilten Möglichkeiten bewegen. Dafür regelt IAM den Zugriff auf Daten, Teile des Netzwerks oder Applikationen (Apps) im Netzwerk und verbundenen Netzwerken.

Mit einer IAM-Software werden erprobte Funktionen der Identifikation und Authentifizierung modular in das System eingebunden. Die Software bietet zudem interessante Funktion, mit denen Userbewegungen und rechte regelmäßig analysiert werden können.

Für die Digitalisierung, Verwaltung und Prozessoptimierung bieten IAM-Systeme wichtige Funktionen im Life-Cycle-Management von Mitarbeitern in KMU und wachsenden Unternehmen.

Hauptfunktionen & Aufgaben von IAM

Authentifizierung

Die Authentifizierung ist der wichtige erste Schritt, in dem Nutzer ihr Gesicht zeigen. Mit dem Log-in oder auch Sign-on verifizieren Benutzer Ihre Rolle und können so nach zugewiesenen Möglichkeiten das System nutzen.

Die Authentifizierung erfolgt mit dem IAM-Tool durch sogenannte Identity Provider (IdP), diese:

- verwalten Identitätsinformationen der User,

- stellen Authentifizierungsdienste zur Verfügung und

- bieten Details über Nutzer.

Mögliche Identity Provider sind namhafte Anbieter wie Google, Facebook oder Amazon. Auch andere externe Authentifizierungsprovider sind im Einsatz. Die Identifizierung via SSO dient vor allem Plattformen mit Sign-On für Endverbraucher einen Mehrwert. Man spricht in diesem Fall auch von CIAM (Customer Identity and Access Management).

Autorisierung und Rollen

Ist das “Who” geklärt, geht es um das “What”: Was User im System dürfen, lässt sich von den Verantwortlichen klar definieren. Zugriffe, Autorisierungen, Möglichkeiten der Verwaltung, Zugriff auf Programme, Netzwerke, Internet, etc.

Im modularen IAM-Tool können alle Möglichkeiten der Interaktion von Usern mit dem Netzwerk definiert und verwaltet werden. Die Verwaltung von Nutzerrechten unterscheidet sich bei vielen IAM-Tools zwischen den Management von Zugriffsrechten und Möglichkeiten für Kunden einer Software oder einer Plattform sowie dem Access-Management für Mitarbeiter des Unternehmens.

Self Service & Workflows

Automatisierung ist auch im IAM ein wichtiger Grundpfeiler der Optimierung. Self Services entlasten die IT, da User und das System viele Abläufe sicher und eigenständig bewerkstelligen. Mitarbeiter stellen Anträge zu neuen Passwörtern oder Zugriffsverwaltung selbst: Antrag, Autorisierung und Archivierung gestalten sich in praktischen und einfachen Prozessen.

Flexible Workflows vereinfachen das Management der Identity und es Zugriffs mit der IAM-Software und weitere Aspekte der täglichen Nutzung rund um Implementierung, Einstellung, Definition von Regeln, Monitoring und Analysen.

Besonders praktisch für IT, Sicherheit und die Transparenz im Unternehmen ist die Archivierungsfunktion: Kommt eine Anweisung zur Rechtevergabe aus der Geschäftsleitung, kann diese archiviert werden und bietet später klare Bezüge zum Vorgang und die Autorisierungskette.

User Lifecycle Management

Im User Lifecycle Management dirigieren Sie Kunden oder Mitarbeiter durch die Funktionen der Plattform und Teile des Netzwerks. Dafür werden praktische Zuteilungen der Rechte anhand von Gruppen vollzogen, Sonderrechte verwaltet, die Log-in Dauer definiert, Benutzer pausiert oder wieder freigeschaltet und Rechte regelmäßig geprüft.

Praktisch ist auch, dass anhand von Einzelfällen automatisch Regeln definiert werden können: Was passiert, wenn ein User ein Sabbatical nimmt oder in Elternzeit geht? Welche Rechte werden Usern entzogen, wenn diesen eine Kündigung ausgesprochen wird?

Diese Regeln sind dann einheitlich auf alle User oder entsprechend der vorhandenen Rechte anzuwenden – so könnten Sie beispielsweise unterschiedliche Rechte für Angestellte im Sales oder im Management einräumen, wenn diese in Elternzeit gehen.

Die Verwaltung von Userrechten erfolgt auf Anfrage – Benutzer des Netzwerks bestellen Ihre Rechte, daraufhin sind Autorisierungsvorgänge bis hin zur Freigabe einfach und transparente hinterlegt und sicher nachvollziehbar.

Rezertifizierungsmanagement und Berichterstellung

Die Erstellung von Berichten generiert auf Wunsch der Admins oder Verantwortlichen Informationen dazu, welche User über welche Zugriffsrechte verfügen.

Re-Certification Management geht noch einen Schritt weiter: Die Funktion prüft automatisch, ob Benutzer wirklich nur die Rechte haben, die Sie für die Ausführung der Aufgaben benötigen.

IAM-Tools und -Methoden

SSO – Single Sign-on im CIAM

Viele Nutzernamen und Kennwörter können dafür sorgen, dass User schwache Passwörter verwenden, um sich diese besser merken zu können. Dank SSO ist es einfacher, die Empfehlungen zur Passwortstärke einzuhalten, denn ein und derselbe Nutzerzugang wird für verschiedene Accounts verwendet.

Das ist auch insofern sicher, da die Authentifizierung durch den Identity Provider (IdP) auf dessen sicheren Netzwerken erfolgt und die Plattform mit IAM-Software durch diesen Provider einfach die Bestätigung erhält. Auch für User ist das sicherer, da sensible Daten so an weniger Orten gespeichert werden müssen.

SSO-Methoden umfassen beispielsweise Ticketsysteme, Authentifizierungsanfragen durch das IAM-Netzwerk beim IdP oder die Bereitstellung der Authentifizierung in einer Cloud.

Federation im IAM

Die Verlinkung von Identitätsverifikationen zwischen verschiedenen Anbieternetzwerken wird als Federation bezeichnet. Innerhalb dieser Netzwerke bestehen verschiedene Möglichkeiten der Authentifizierung. Beispielsweise gibt es SSO-Verfahren, welche Usern ein Token zuweisen, mit dem diese innerhalb des gesamten Netzwerkverbundes autorisiert werden. So kann der User die Möglichkeiten aller Anbieter des Netzwerkes und in den verbundenen Netzwerken nutzen.

RBAC und Zero Trust

RBAC – also Roll Based Access Control – und Zero Trust sind weitere wichtige Sicherheitsmerkmale von Identity and Access Management.

Roll Based Access bedeutet, dass Zugänge zu bestimmten Funktionen nur definierten Gruppen von Nutzern (z. B. Admins oder Sales) oder Einzelnutzern (z. B. IT-Managern oder Niederlassungsleitern) zur Verfügung stehen.

Zero Trust ist als Teil des Identity Managements ein Vorgang, bei dem jede Anfrage im Netzwerk – auch von bereits identifizierten Usern – wie die Anfrage von Außenstehenden gehandhabt wird. Als Folge der 0-Vertrauens-Politik im Netzwerk wird also bei jeder Anfrage eines Nutzers im Netzwerk automatisch die Identität geprüft.

Wie findet man die passende IAM-Software?

Die Qualität der Identity Management Solutions und Access Management Solutions ist hoch. Erprobte Methoden werden in verschiedenen Paketen angeboten, sodass die Sicherheit von Unternehmen, Kunden- und Mitarbeiterdaten gewährt werden kann.

Doch Identity Access Management Software und IAM-Tools stellen wie viele Software oder Software-as-a-Service Dienste nur dann eine passende Option dar, wenn sie bestimmte individuelle Bedürfnisse erfüllen.

Welche IAM-Software passt zum Unternehmen?

SSO, Customer Lifecycle Management und Co: die meisten Unternehmen profitieren von ähnlichen Lösungen der Identity Management Software und Access Management Software. Bei der Auswahl der IAM Solutions wählen Sie darum eine Lösung, die zu den Anwendungen und Vorgängen in Ihrem Unternehmen passt und bei denen auch die kleinen Extras für Sie einen wichtigen Unterschied machen.

Preis-Leistungs-Verhältnis

Viel bezahlen, wenig nutzen? – Das ist leider bei vielen IAM-Tools der Fall. Lösungen werden als einheitliche Pakete zum vollen Preis angeboten. Wer dann bestimmte Funktionen nicht nutzt, zahlt trotzdem für diese.

Modulares Identity & Access Management bietet eine faire und anpassbare Lösung, die organisch mit dem Unternehmen und Anforderungen wächst. Dabei werden der interne Wandel und externen Anforderungen der Wachstumsstadien berücksichtigt.

Schnittstellen & Interfaces

Die gute Nachricht: Auch Schnittstellen zu den üblichen Office-Programmen oder der Unternehmens- und Verwaltungssoftware wie SAP, Office oder anderen werden von dem Großteil der IAM-Anbieter am Markt abgedeckt. Ein wichtiges Merkmal, das durchaus kaufentscheidend sein kann: Der Anbieter entwickelt auf Wunsch auch individuelle Schnittstellen nach Ihren Bedürfnissen oder Sie entwickeln diese im einfachen Self-Service

Zu Admins und Usern passen

Mitspracherecht bei der Wahl des IAM-Systems haben auch Admins und Verantwortliche. Die Vorgänge und Anforderungen des IAM-Tools passen zu den Fertigkeiten derer, die Nutzeridentifikationen und Zugriffe verwalten.

Nutzerfreundliche Interfaces, Möglichkeiten der Individualisierung von Funktionen und praktische Onboarding-Webinare und -Workshops für die flexible Einarbeitung runden die Kompatibilität und den nahtlosen Übergang ab.

OGiTiX – modulare Lösungen wachsen mit Unternehmen

Mit der unimate IAM-Plattform liefert OGiTiX eine modulare IAM-Lösung, die mit dem Unternehmen wächst und an die individuellen Anforderungen des Netzwerks, der Schnittstellen und User angepasst ist. Die Self-Service IAM-Plattform ermöglicht die Verknüpfung von Funktionen und das Festlegen von Wenn-Dann-Beziehungen oder Modifikation und Erstellen von Schnittstellen per Drag and Drop im Self-Service-Designer. Das passt auch zu Nutzern, die einen hohen Grad der Individualisierung ohne Kenntnisse der Programmierung wünschen.

Unsere Teams stehen Ihnen mit Rat und Tat zur Seite und helfen Ihnen bei allen Fragen rund um Identity & Access Managements. Gerne präsentieren wir Ihnen unsere Lösung in einem persönlichen Termin.

Beratungstermin vereinbaren

Implementierung von IAM deckt Sicherheitsanforderungen

Identity und Access Management Software bietet sichere und praktische Lösungen für die Optimierung der Prozesse und Minimierung des Arbeitsaufwands im Unternehmen.

Bei der Implementierung der IAM-Software in das eigene System werden durch die modulare Einbindung von Sicherheitsaspekten vorhandene Lösungen ergänzt. Vergewissern Sie sich vor dem Kauf von IAM-Software für das Unternehmen der Bedürfnisse und klären Sie Möglichkeiten gemeinsam mit Anbietern, Verantwortlichen und Ihrer IT.

- Die Zukunft der IT-Sicherheit – Infografik

- Better together: OGiTiX & Imprivata auf der DMEA 2023

- Mit Imprivata und OGiTiX entsteht die leistungsfähigste IAM-Einheit für Digitales Identity & Access Management in DACH.

- Cyberversicherung – Voraussetzungen des Schutzes

- Informationssicherheit im Krankenhaus: Digitalisierung und IAM